Rahmen für die Erkennung von SicherhEi tslücken für NetzwerksicherhEi tsexperten

0 Bericht

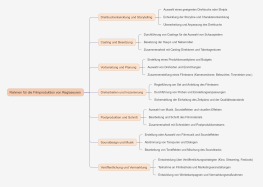

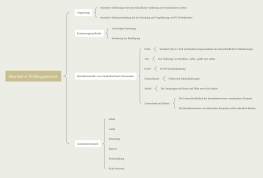

Das Mindmap bietet einen umfassenden Rahmen zur Erkennung von Sicherheitslücken für Netzwerksicherheitsexperten. Es beginnt mit der Überprüfung und Einhaltung von Sicherheitsrichtlinien und -standards sowie der Identifizierung potenzieller Lücken. Die Netzwerkinfrastrukturanalyse umfasst die Prüfung der Topologie, Firewall-Konfigurationen und Netzwerkprotokolle. Die Schwachstellenanalyse konzentriert sich auf das Scannen nach bekannten Schwachstellen, veralteten Softwareversionen und die Bewertung der Konfiguration von Netzwerkgeräten. Penetrationstests simulieren gezielte Angriffe zur Ermittlung von Angriffsvektoren und zur Prüfung der Wirksamkeit von Sicherheitsmaßnahmen. Die Log-Analyse und Überwachung beinhalten die Überwachung von Netzwerklogs, die Erkennung von Anomalien und das Management von Sicherheitsvorfällen. Die Sicherheitsbewertung und Berichterstattung fassen Sicherheitsrisiken zusammen, bewerten die Dringlichkeit von Maßnahmen und erstellen detaillierte Berichte und Empfehlungen. Schließlich betont das Mindmap die kontinuierliche Verbesserung und Schulung durch Feedback-Loops, Fortbildung der Mitarbeiter und die Integration von Sicherheitsaspekten in den Entwicklungsprozess.

Verwandte Empfehlungen

Weitere Werke des Autors

Gliederung/Inhalt

Mehr anzeigen

Sicherheitsrichtlinien und -standards

Überprüfung der aktuellen Sicherheitsrichtlinien und -standards

Einhaltung gesetzlicher Bestimmungen und Industriestandards

Identifizierung von potenziellen Lücken in den Richtlinien

Netzwerkinfrastrukturanalyse

Prüfung der Netzwerktopologie und -architektur

Überprüfung von Firewall-Konfigurationen und Zugriffsrichtlinien

Analyse von Netzwerkprotokollen und -verkehr

Schwachstellenanalyse

Scannen von Netzwerken auf bekannte Schwachstellen

Identifizierung von veralteten Softwareversionen und Patches

Bewertung der Konfiguration von Netzwerkgeräten und -diensten

Penetrationstests

Durchführung von gezielten Angriffssimulationen

Ausnutzung von Schwachstellen zur Ermittlung von Angriffsvektoren

Prüfung der Wirksamkeit von Sicherheitsmaßnahmen

Log-Analyse und Überwachung

Überwachung von Netzwerklogs und Ereignissen

Erkennung von Anomalien und verdächtigem Verhalten

Reaktion auf Sicherheitsvorfälle und Ereignismanagement

Sicherheitsbewertung und Berichterstattung

Zusammenfassung von Sicherheitsrisiken und -lücken

Bewertung der Priorität und Dringlichkeit von Maßnahmen

Erstellung von detaillierten Berichten und Empfehlungen

Kontinuierliche Verbesserung und Schulung

Feedback-Loop zur Verbesserung von Sicherheitsmaßnahmen

Fortbildung und Schulung von Mitarbeitern

Integration von Sicherheitsaspekten in den Entwicklungsprozess

Sammeln

Sammeln

Sammeln

0 Kommentare

Nächste Seite